Você já viu se o DNS do seu roteador está certo hoje?

Os modelos D-Link DSL-2740R, DSL-2640B, DSL-2780B, DSL-2730B e DSL-526B são afetados, assim como o Shuttle Tech ADSL Modem-Router 915 WM. A falha está presente apenas nos roteadores que não foram atualizados nos últimos dois anos – algo mais comum do que deveria ser.

Como funcionou o ataque aos roteadores

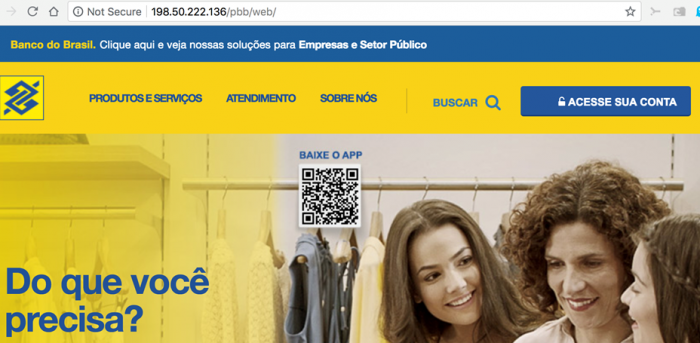

A Radware descobriu que hackers conseguem mudar, de forma remota, as configurações do roteador para que ele use um servidor DNS malicioso. Ao tentar visitar bb.com.br, o usuário era levado a um site clonado e falso. O navegador web avisa que “sua conexão não é privada” apenas se o usuário acessar o endereço com HTTPS. Caso utilize o endereço com HTTP (guardado em um favorito, por exemplo), ele é redirecionado sem qualquer alerta para o site falso. O usuário também era redirecionado caso tentasse acessar itau.com.br. Mas, neste caso, ele não era levado para um site clonado, e sim para um “placeholder”. E quanto a outros endereços na web? Aqui, o DNS malicioso apenas redirecionava para o site correto.

Operação focada no Brasil

A Radware conseguiu detectar 500 tentativas de alterar o servidor DNS em roteadores D-Link desprotegidos. Estes “honeypots” servem especificamente para atrair invasores e estudar seu comportamento. E os pesquisadores notaram algo curioso: só os honeypots de São Paulo sofreram tentativas de ataque, enquanto os roteadores em outros países saíram ilesos. Dessa forma, o hacker chamava menos atenção fora do Brasil, e tinha menos chances de ser descoberto. O teste foi realizado entre 8 de junho e 10 de agosto.

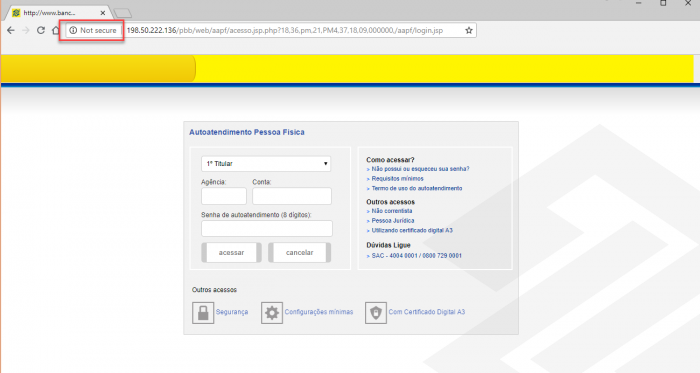

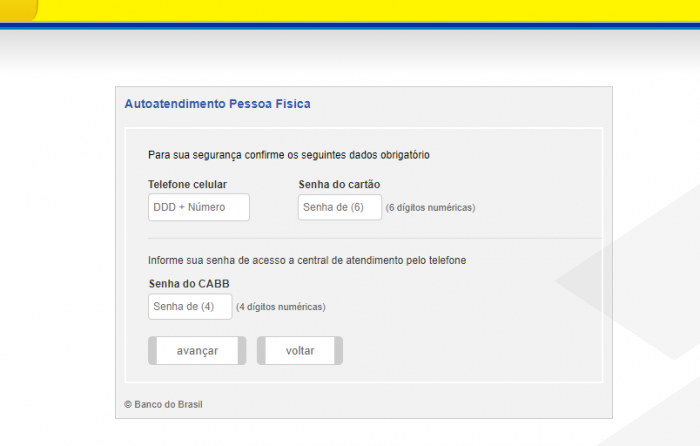

O site clonado do Banco do Brasil tinha campos para inserir agência, conta e senha de oito dígitos. Então, o usuário era levado a outra tela para inserir o celular, senha do cartão e senha do atendimento telefônico (CABB). Havia um aviso discreto “Não seguro” na barra de endereço, no caso do Chrome. O Google pretende mudar isso: a partir da versão 70, a ser lançada em outubro, esse aviso será vermelho e mais chamativo para sites com HTTP.

Servidor DNS malicioso é retirado do ar

Segundo o Ars Technica, essa operação foi encerrada na manhã desta sexta-feira (10). Pascal Geenens, pesquisador da Radware, avisou à operadora OVH que ela estava hospedando um servidor DNS malicioso e o site falso do BB. Usuários afetados terão que alterar as configurações de DNS manualmente, ou não conseguirão acessar a internet – afinal, o servidor malicioso que convertia URLs em endereços IP foi desligado. Recomendamos usar o 8.8.8.8 do Google, ou o 1.1.1.1 da Cloudflare. Este ano, descobriu-se que quase 5 mil roteadores da Datacom, usados pela Oi, estavam expostos na internet sem senha. E, recentemente, mais de 200 mil roteadores da MikroTik foram infectados por um minerador de criptomoeda, afetando usuários brasileiros. Com informações: Radware, Ars Technica.