As informações foram divulgadas por pesquisadores da Talos, unidade de inteligência da Cisco. Segundo eles, estão expostos alguns roteadores fabricados por Linksys, MikroTik, Netgear, TP-Link, além de outros dispositivos da QNAP.

O relatório da Talos indica que o ataque é realizado desde 2016 e já afetou dispositivos em ao menos 54 países. A empresa investiga a atuação dos cibercriminosos há alguns meses e afirma que os ataques cresceram rapidamente nas últimas três semanas. Por esse motivo, decidiu publicar um relatório antes mesmo que sua pesquisa estivesse pronta. Os pesquisadores afirmam que o malware pode ser usado para diversas finalidades. “Como os dispositivos afetados são de propriedade de empresas ou indivíduos, atividades maliciosas conduzidas a partir desses dispositivos podem ser erroneamente atribuídas àqueles que foram realmente vítimas”, explica William Largent, pesquisador da Talos. O FBI confiscou um dos domínios usados no ataque. Segundo as autoridades americanas, ele foi usado por hackers do governo russo. Em seu relatório, a Talos não fez referência a nenhum país, mas disse que o VPNFilter reutiliza partes do BlackEnergy, um malware usado em ataque ligados ao governo russo. Um desses ataques foi realizado em dezembro de 2016 e chegou a causar um apagão na Ucrânia.

Os três estágios do ataque

A ação do VPNFilter é realizada em três etapas. Na primeira delas, o malware é instalado e consegue tornar permanente sua presença no dispositivo. Ele então tenta se conectar a um servidor de comando e controle para baixar os módulos seguintes. Para isso, há a tentativa de baixar uma imagem hospedada no Photobucket. Os metadados do arquivo indicam o endereço de IP necessário para seguir à segunda fase. Se a tentativa falhar, o malware tenta baixar a imagem do site toknowall.com – o domínio que teria sido usado pelo governo russo. Se ainda assim a conexão não for efetivada, a etapa aguarda um comando dos cibercriminosos. Neste caso, o malware salva o IP público do dispositivo para conseguir continuar a ação. A segunda fase conta com a maior carga do ataque. Ela é capaz de coletar arquivos e dados, executar comandos e gerenciar dispositivos. É nesse momento que o VPNFilter ganha a capacidade de inutilizar o dispositivo a partir do comando dos autores do ataque. Se eles decidirem pela medida, o malware sobrescreve um trecho do firmware e reinicia o dispositivo, inutilizando-o. Por fim, o terceiro estágio tem módulos que funcionam como intermediadores da segunda etapa. Um deles consegue analisar o tráfego encaminhado ao dispositivo e é capaz de roubar as credenciais inseridas em um site. Outro módulo permite a comunicação por meio do Tor. Em seu relatório, a Talos afirma que podem haver outros módulos que ainda não foram descobertos.

Quais dispositivos foram afetados?

Os pesquisadores ainda não sabem exatamente como os dispositivos são infectados, mas indicam que o alvo são aqueles que usam senhas padrão ou que possuem brechas conhecidas, principalmente devido ao uso de versões mais antigas. Segundo a Symantec, este são os principais alvos do VPNFilter:

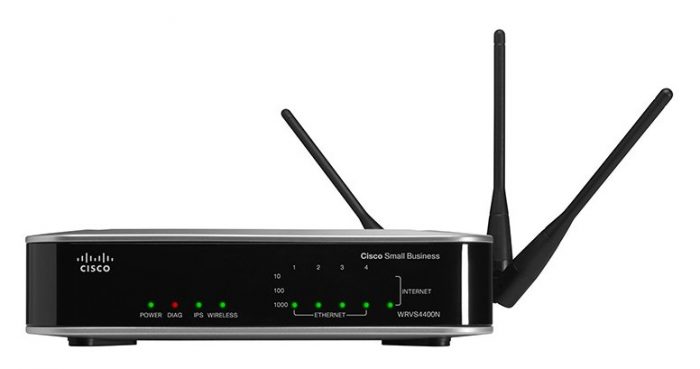

Linksys E1200Linksys E2500Linksys WRVS4400NRouterOS de três modelos do Microtik Cloud Core Router: 1016, 1036 e 1072Netgear DGN2200Netgear R6400Netgear R7000Netgear R8000Netgear WNR1000Netgear WNR2000QNAP TS251QNAP TS439 ProOutros dispositivos QNAP NAS com QTSTP-Link R600VPN

Como se proteger do VPNFilter

As empresas de segurança recomendam que os usuários realizem uma restauração de fábrica em seus aparelhos. Geralmente, esse processo exige manter o botão de energia apertado por alguns segundos. Após a restauração, é preciso configurar novamente esses dispositivos. O ideal é trocar as senhas padrão, verificar se os dispositivos possuem as versões mais recentes do firmware e, quando possível, desativar o acesso remoto. Ainda não está claro para os pesquisadores se as medidas são efetivas em todos os casos, já que os cibercriminosos também podem estar explorando falhas que não foram solucionadas. Ainda assim, elas devem ajudar a minimizar os riscos. Com informações: Cisco, Symantec, Ars Technica.