Estas são as 25 piores senhas de 2018 (123456 continua na frente)Como ativar verificação de duas etapas nos principais serviços que você usa

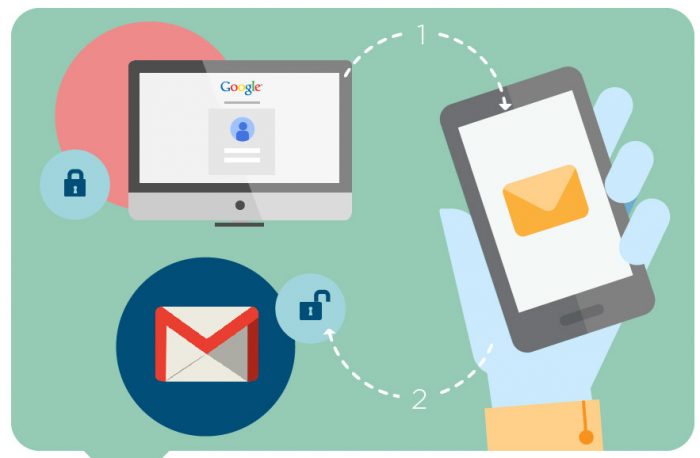

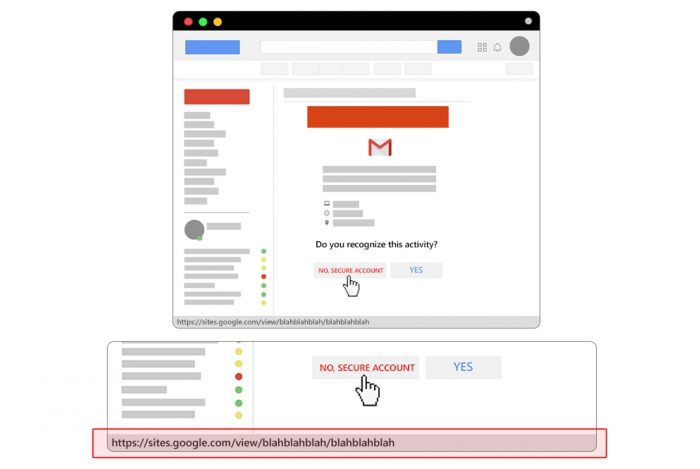

A autenticação em duas etapas em si não foi quebrada. O que os invasores fizeram foi executar uma sofisticada campanha de phishing direcionada a políticos, ativistas e jornalistas ligados ao governo dos Estados Unidos e outros países para, assim, acessar as contas de email dessas pessoas. O primeiro passou consistiu em coletar informações sobre as vítimas para enviar mensagens de alertas com dados suficientes para convencê-las de que aquele aviso era legítimo — quando não passava de uma cilada. Na maioria das vezes, o email dizia que a conta havia sido acessada por terceiros e perguntava se o usuário reconhecia aquela atividade. Quando a pessoa clicava em “não”, normalmente era levada a uma falsa página de segurança hospedada no Google Sites, no caso de vítimas com conta no Gmail. Como o endereço desse serviço é sites.google.com, parecia que a página era mesmo verdadeira.

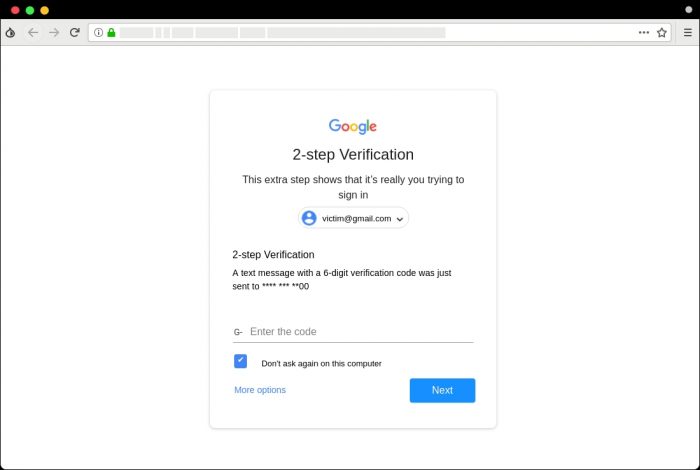

Mas não era. O usuário se deparava com uma página de login muito parecida com a do Google, mas falsa. Então, ao informar email e senha, essas informações acabavam sendo enviadas aos invasores. Mas, por conta da autenticação em dois fatores, não havia motivo para preocupação, certo? É aí que está o grande truque. As falsas mensagens de alerta continham uma imagem oculta que, quando carregada, avisava os hackers de que o email acabara de ser lido. Então eles ficavam de prontidão. Quando as vítimas digitavam os dados de login no site falso, eles imediatamente recebiam essas informações e as inseriam em uma página verdadeira do Gmail ou, dependendo do caso, do Yahoo Mail. Se um código de autenticação em dois fatores fosse pedido, o usuário era redirecionado a outra página falsa para digitar essa informação. Quase que instantaneamente, os invasores recebiam o código e, com isso, conseguiam ter acesso à conta da vítima. A Certfa, organização de segurança que investiga incidentes online no Irã, comprovou em sua pesquisa que o truque funcionou com contas protegidas via autenticação em dois fatores que tinham o código enviado por SMS. Não houve registro de vítimas entre usuários que obtém o código via aplicativos como o Google Authenticator. Os pesquisadores da Certfa alertam, no entanto, que a cilada também pode funcionar com apps do tipo. A única diferença é que as chances de problemas acabam sendo muito menores aqui, pois os códigos são renovados em intervalos de tempo muito curtos, geralmente na casa dos 30 segundos. É por isso que a Certfa recomenda que a autenticação em duas etapas via aplicativo seja usada no lugar do SMS. No caso de empresas ou profissionais que lidam com informações altamente sigilosas, a dica é a de reforçar a segurança com chaves físicas U2F/FIDO 2. Com essa proteção, o risco de acesso não autorizado cai enormemente. Com informações: Ars Technica.